YouTube即將在今年3月13日停止支援IE6等舊版瀏覽器,不過這並不代表使用者無法用IE6觀賞YouTube影片,只是無法使用YouTube 上新增的功能。

YouTube說明,停止支援舊版瀏覽器意味著未來YouTube上的新功能都無法在舊版瀏覽器上執行。被 YouTube點名的舊版瀏覽器包括IE 7以前的版本、Mozilla Firefox 3.0以前的版本、Google Chrome 4.0以前的版本,以及Safari 3.0+以前的版本。

隨著網路快速進化,YouTube也開始鼓勵使用者升級瀏覽器以強化整體的 網路服務體驗。YouTube表示,下載最新的瀏覽器不但能創造更快及更好的網路經驗,而且也可確保使用者所看到的影片是站上工程師所想呈現的樣子,且具 備所有最新的技術。

從去年中開始,YouTube就開始以每兩周一次的頻率提醒使用者更新瀏覽器,Google表示,該提醒通知會一直 持續到使用者更新到最新瀏覽器為止。

事實上一月底時Google也表示,旗下服務將於3月1日開始分階段陸續 淘汰對包括IE 6在內的舊版瀏覽器的支援。

網路調查機構Net Applications的數據顯示,IE6目前仍為全球第二受歡迎的瀏覽器版本,市佔率高達20%,僅次於IE8的22.37%,位居第三的是 Firefox 3.5,市佔率為17.08%。(編譯/陳曉莉)

來源 : ITHOME

網誌存檔

-

▼

2010

(25)

-

▼

3月

(25)

- YouTube 將在3月13日停止支援IE6

- 微軟參加IE6葬禮並獻花

- 為什麼人們還在使用 IE6

- [Photoshop]快速膠囊畫法

- 快速自製背景圖

- Photoimpact 12 紅眼

- Photoshop CS2 安裝教學

- 揭秘卡巴斯基總部:實時監控全球病毒

- 微軟將釋出新一波安全更新 Windows 7漏洞獲修補

- Office 2010將提升安全性

- 情人節電子賀卡藏病毒 專家籲民眾小心

- 網安/殺不死?殭屍病毒會自動上網更新變種難防

- Windows 7 Beta官方推薦三款殺毒軟件

- 『軟體防火牆評比大集合,歡迎大家提供網址資料!』

- 黑客利用微軟“黑屏”正版驗證計劃傳播病毒

- 國際/"歐巴馬病毒"肆虐 數百萬電腦用戶受威脅

- 微軟:4成盜版軟體可能暗藏木馬(2009-03-30)

- 資安業者發現190萬台電腦的殭屍網路

- 惡意網頁多 防毒產品攔截效果仍待提升

- 偽造防毒軟體 全球四千多萬人受害(2009-10-28)

- 趨勢科技:台灣PC惡意程式感染量居全球第三(2009-11-26)

- AV-test.org 防毒程式評比 (2008-09-02)

- Facebook及MySpace被爆有重大漏洞

- 賽門鐵克:假冒免費版安全軟體的惡意程式比例增加

- iT自救術─Windows 7防毒基本概念

-

▼

3月

(25)

2010年3月27日 星期六

微軟參加IE6葬禮並獻花

來自各地的IE6擁護者今天在美國科羅拉多州為IE6 舉辦了葬禮,微軟在2010年3月1日結束了對IE6的主流支持,這個發布了8年多的瀏覽器終於可以完滿地退出歷史舞台了。在過去這些年裡IE6對瀏覽器造成了不可磨滅的影響, 無論是積極方面的還是消極方面的,但是這一切終將塵歸塵土歸土。

微軟IE團隊也特地送來了一束花,並附上了挽詞:“感 謝IE6為我們帶來的美好時代。”IE團隊同時還指出將在不久後舉辦的MIX 2010大會上奉上一份IE饕餮大餐。也就是說,在3月15日至17日舉辦的MIX展會 上,IE9將閃亮登場。

如今很多主流網站已經不再支持IE6,包括 Google,其各個門戶網站以及Gmail、YouTube等服務全部不再支持這款曾經風光萬分的瀏覽器。

微軟IE團隊也特地送來了一束花,並附上了挽詞:“感 謝IE6為我們帶來的美好時代。”IE團隊同時還指出將在不久後舉辦的MIX 2010大會上奉上一份IE饕餮大餐。也就是說,在3月15日至17日舉辦的MIX展會 上,IE9將閃亮登場。

如今很多主流網站已經不再支持IE6,包括 Google,其各個門戶網站以及Gmail、YouTube等服務全部不再支持這款曾經風光萬分的瀏覽器。

為什麼人們還在使用 IE6

很多人好像都比較痛恨IE6, 說CSS 需要特別的考慮它, JavaScript 也有不少的問題. 很多WordPress 主題製作者也是想方設法的考慮到IE6 的兼容, 有人的人索性就放棄了. 雖然IE6 在漸漸的被新版本的IE8 所取代, 但是不能否認的是, IE6 還有著相當大的用戶群. 看過很多博客流量的分析, IE6 的訪問量都是很大的. 拿我自己的博客來說, 2010年截止到目前為止, Internet Explorer 的訪問量占到了70% 以上, 其中IE6 占到這其中的60%. 也就是說, 有將近40% 的訪問者都是使用IE6 的. 是IE6 有什麼特殊的東西讓用戶戀戀不捨呢, 還是有其他的一些原因呢?

1. 用戶並不在意/不知道自己使用的是什麼版本的瀏覽器

大多數用戶是不會關心自己用的是什麼瀏覽器上網的, 在他們看來, 瀏覽器不過是一個工具, 上網瀏覽, 娛樂這個目的達到了就可以了. 並不是所有的用戶都是天天關注著互聯網的發展, 緊跟著潮流的. 對待Windows 自動推送的更新, 用戶可能就是簡單的拒絕掉, 很多時候, 大家會害怕如果點了"確定", "更新" 可能帶來的麻煩. 電腦對於不熟悉它的人來說, 是很神秘和很難搞定的.

舉個我爸媽的例子, 在他們的印象裡, 上網的全部就是簡單的雙擊一下桌面上的藍色"E". 在這種情況下, 解釋升級到IE8, 或者使用Firefox 能享受更好的瀏覽效果是沒有意義的, 更不要說標籤式瀏覽, 使用一些擴展所帶來的方便.

2. 用戶沒得選擇, 必須去用

比如在學校, 在公司, 電腦上唯一的瀏覽器可能就是IE6, 你沒得選擇, 你也不能安裝其他得心應手的瀏覽器. 在學校或者公司, 幾百甚至上千台電腦, 要做到緊跟軟件版本是不太現實的. 就拿我們學校圖書館的機房來說, 在9月份開學之前, 系統上跑的還都是IE6, 開學後才全部升級到IE8.

3. 用戶並不知道還有更好的瀏覽器存在

在他們看來, 現在用的瀏覽器就已經足夠應付自己的需要了, 比如IE6. 當別人介紹了IE8, Firefox 標籤瀏覽的好處, Firefox 上一大把方便的擴展, 他們可能不禁感慨, 你怎麼不早說呢…… 當然, 這部分人應該是少數, 畢竟現在獲取資訊的渠道數不勝數.

總的來說, IE6 正在慢慢的淡出, 也許會需要很長的時間. 你認為人們使用的IE6 ( 或者是低版本瀏覽器) 的原因是什麼? 我們對此能做些什麼? 不妨瀏覽交流交流.

1. 用戶並不在意/不知道自己使用的是什麼版本的瀏覽器

大多數用戶是不會關心自己用的是什麼瀏覽器上網的, 在他們看來, 瀏覽器不過是一個工具, 上網瀏覽, 娛樂這個目的達到了就可以了. 並不是所有的用戶都是天天關注著互聯網的發展, 緊跟著潮流的. 對待Windows 自動推送的更新, 用戶可能就是簡單的拒絕掉, 很多時候, 大家會害怕如果點了"確定", "更新" 可能帶來的麻煩. 電腦對於不熟悉它的人來說, 是很神秘和很難搞定的.

舉個我爸媽的例子, 在他們的印象裡, 上網的全部就是簡單的雙擊一下桌面上的藍色"E". 在這種情況下, 解釋升級到IE8, 或者使用Firefox 能享受更好的瀏覽效果是沒有意義的, 更不要說標籤式瀏覽, 使用一些擴展所帶來的方便.

2. 用戶沒得選擇, 必須去用

比如在學校, 在公司, 電腦上唯一的瀏覽器可能就是IE6, 你沒得選擇, 你也不能安裝其他得心應手的瀏覽器. 在學校或者公司, 幾百甚至上千台電腦, 要做到緊跟軟件版本是不太現實的. 就拿我們學校圖書館的機房來說, 在9月份開學之前, 系統上跑的還都是IE6, 開學後才全部升級到IE8.

3. 用戶並不知道還有更好的瀏覽器存在

在他們看來, 現在用的瀏覽器就已經足夠應付自己的需要了, 比如IE6. 當別人介紹了IE8, Firefox 標籤瀏覽的好處, Firefox 上一大把方便的擴展, 他們可能不禁感慨, 你怎麼不早說呢…… 當然, 這部分人應該是少數, 畢竟現在獲取資訊的渠道數不勝數.

總的來說, IE6 正在慢慢的淡出, 也許會需要很長的時間. 你認為人們使用的IE6 ( 或者是低版本瀏覽器) 的原因是什麼? 我們對此能做些什麼? 不妨瀏覽交流交流.

2010年3月8日 星期一

快速自製背景圖

有時候您需要簡單的背景圖,可是都找不到合適的...

那麼,我們自己來設計吧...

請進入這個網站 http://bgpatterns.com/

1.在Colors挑選喜歡的顏色(前景顏色和背景顏色)。

2.在Canvas指定背景圖樣的材質(Texture);

然後設定材質的不透明度(Opacity)和大小(Size)。

3.在Images選要套用的圖案,不透明度(Opacity)及大小(Image Scale)。

還有,選擇Location則可指定要將圖片放置在影像的中央或是角落位置。

4.在Rotate(旋轉),來調整圖案的旋轉角度喔。

5.預覽設計好的作品,可點一下Apply background;

6.如果滿意,點Download Image下載就可以囉。

還不錯吧....

Photoimpact 12 紅眼

1.開啟你要修改的圖片(圖片來源:Photoimpact 忍法帖 學生光碟)

2.按上面的相片->移除紅眼

3.把紅眼的地方像這樣框起來

4.你看~恢復正常了!另一隻眼睛也要這樣做喔

5.來比一比

2.按上面的相片->移除紅眼

3.把紅眼的地方像這樣框起來

4.你看~恢復正常了!另一隻眼睛也要這樣做喔

5.來比一比

Photoshop CS2 安裝教學

Photoshop cs2:

http://www.catcatforum.com/discuz/viewthread.php?tid=400544&;extra=page%3D2

註冊機下載點

http://www2.catcatforum.com/discuz/attachment.php?aid=297786

Photoshop主程式下載點 http://download.adobe.com/pub/adobe/photoshop/win/cs2/Photoshop_CS2_tryout.zip

中文化

http://www2.catcatforum.com/discuz/attachment.php?aid=297787

主程式需要用到Peazip或7-zip解壓

7-zip下載點

http://download.oldapps.com/7zip/7z460.exe

中文化&註冊機要按右鍵→另存目標先可以下載!

文字教學:

step01:下載左註冊機同埋中文化既zip file

step02:解壓縮後開左註冊機先,之後copy或者抄低第1行既序號(即係安裝序號)

step03:然後就要下載Photoshop主程式(建議使用flashget下載)

step04:主程式(setup)入面有一個步驟會問你要試用(tryout)定係輸入序號(永久的)

step05:選擇輸入序號之後就打上序號,序號就係註冊機第1行序號(安裝序號)

step06:安裝photoshop後半就會出現啟用頁面

step07:係果個時侯你就要選擇用經由電話啟動(個掣應該係啟用頁面ge左下角)

step08:如果冇做錯,中間就會見到有行activation序號既

step09:將佢俾你既activation序號copy去到註冊機既第2行

step10:之後禁註冊機既「Generate Auth Code」果個掣產生第三行序號

step11:將第三行序號抄落黎,關掉註冊機

step12:使用呢個序號就能夠啟動

step13:最後就要去番zip檔度開「中文化」,安裝埋就完成

http://www.catcatforum.com/discuz/viewthread.php?tid=400544&;extra=page%3D2

註冊機下載點

http://www2.catcatforum.com/discuz/attachment.php?aid=297786

Photoshop主程式下載點 http://download.adobe.com/pub/adobe/photoshop/win/cs2/Photoshop_CS2_tryout.zip

中文化

http://www2.catcatforum.com/discuz/attachment.php?aid=297787

主程式需要用到Peazip或7-zip解壓

7-zip下載點

http://download.oldapps.com/7zip/7z460.exe

中文化&註冊機要按右鍵→另存目標先可以下載!

文字教學:

step01:下載左註冊機同埋中文化既zip file

step02:解壓縮後開左註冊機先,之後copy或者抄低第1行既序號(即係安裝序號)

step03:然後就要下載Photoshop主程式(建議使用flashget下載)

step04:主程式(setup)入面有一個步驟會問你要試用(tryout)定係輸入序號(永久的)

step05:選擇輸入序號之後就打上序號,序號就係註冊機第1行序號(安裝序號)

step06:安裝photoshop後半就會出現啟用頁面

step07:係果個時侯你就要選擇用經由電話啟動(個掣應該係啟用頁面ge左下角)

step08:如果冇做錯,中間就會見到有行activation序號既

step09:將佢俾你既activation序號copy去到註冊機既第2行

step10:之後禁註冊機既「Generate Auth Code」果個掣產生第三行序號

step11:將第三行序號抄落黎,關掉註冊機

step12:使用呢個序號就能夠啟動

step13:最後就要去番zip檔度開「中文化」,安裝埋就完成

揭秘卡巴斯基總部:實時監控全球病毒

來源:http://onlinedown.net

2月7日消息,在剛剛舉行的2010年卡巴斯基全球媒體峰會期間,騰訊科技探訪了卡巴斯基莫斯科總部,見證了這家全球聞名的殺毒企業的辦公場景和內部文化。

作為全球知名的網路安全軟件公司,卡巴斯基總部辦公室不像很多跨國公司的宏偉和奢華,也沒有濃郁的俄羅斯伏特加氣味。實際上,其辦公室普通得有些出人意料。

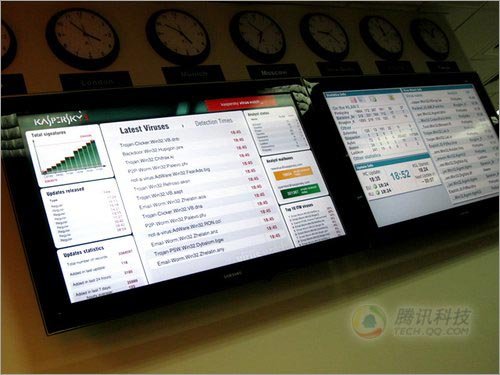

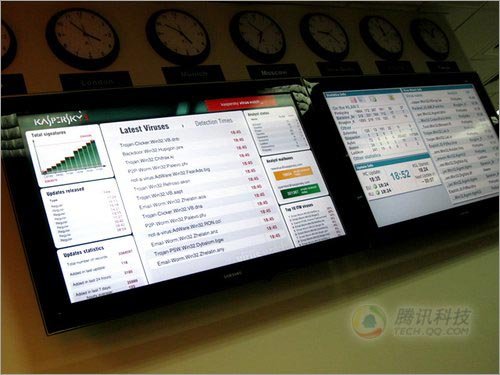

除了忙碌分析各種病毒程序的網路工程師,卡巴斯基總部最明顯的是其病毒監控系統,不僅可以顯示全世界各個地區的病毒類型,更可以實時監控全世界各個地區的病毒數量。

卡巴斯基實驗室總部

卡巴斯基實驗室是以尤金-卡巴斯基的姓氏命名。尤金見人很熱情,不是一個“低調”的CEO,台歷上、T恤上到處都有尤金各種扮相的形象。在其產品中國版的包裝上還有尤金身穿唐裝和成龍一起“代言”的形象。

在最近接受騰訊科技專訪時他也說,目前興起的社交網路“是個很危險的地方”,因為人們容易相信網路社區裡的人是跟自己一樣的人。

卡巴斯基總部辦公室

工作人員後牆上懸掛著卡巴斯基標識

卡巴斯基工作人員

自製的鼠標墊上文字為:“我們來拯救全世界”

此前,尤金-卡巴斯基在接受騰訊科技的專訪時曾提到,卡巴斯基邀請成龍作為其全球代言人,因為成龍是與壞人做鬥爭的象徵,而在互聯網世界裡,卡巴斯基也正在與網路破壞分子做鬥爭。

在辦公區牆上,壁式電視顯示實時監控到的全球範圍內的病毒數據,顯示各個地區的病毒數量、病毒種類等等。卡巴斯基稱自己擁有全球最大的反病毒數據庫,可查殺2500多萬惡意程序。反病毒數據庫常規更新頻率為1小時1次。

卡巴斯基病毒監控系統顯示最新的病毒數據

卡巴斯基病毒監控系統顯示不同類型的病毒

卡巴斯基工作人員在介紹病毒監控系統

卡巴斯基監控系統實時顯示全世界各個地區的病毒數量

“病毒測試區勿入藍牙危險”

在俄羅斯的總部,卡巴斯基員工一共有1188名,此外,卡巴斯基在全球各大洲主要國家都設有分支機構。在中國目前有60員工。員工最多的地區為美國,員工138名,其次為德國,有107員工。

卡巴斯基辦公室黑板上標明全球各國員工數量

卡巴斯基總部機房:支持全球各分支機構的內部聯絡

2月7日消息,在剛剛舉行的2010年卡巴斯基全球媒體峰會期間,騰訊科技探訪了卡巴斯基莫斯科總部,見證了這家全球聞名的殺毒企業的辦公場景和內部文化。

作為全球知名的網路安全軟件公司,卡巴斯基總部辦公室不像很多跨國公司的宏偉和奢華,也沒有濃郁的俄羅斯伏特加氣味。實際上,其辦公室普通得有些出人意料。

除了忙碌分析各種病毒程序的網路工程師,卡巴斯基總部最明顯的是其病毒監控系統,不僅可以顯示全世界各個地區的病毒類型,更可以實時監控全世界各個地區的病毒數量。

卡巴斯基實驗室總部

卡巴斯基實驗室是以尤金-卡巴斯基的姓氏命名。尤金見人很熱情,不是一個“低調”的CEO,台歷上、T恤上到處都有尤金各種扮相的形象。在其產品中國版的包裝上還有尤金身穿唐裝和成龍一起“代言”的形象。

在最近接受騰訊科技專訪時他也說,目前興起的社交網路“是個很危險的地方”,因為人們容易相信網路社區裡的人是跟自己一樣的人。

卡巴斯基總部辦公室

工作人員後牆上懸掛著卡巴斯基標識

卡巴斯基工作人員

自製的鼠標墊上文字為:“我們來拯救全世界”

此前,尤金-卡巴斯基在接受騰訊科技的專訪時曾提到,卡巴斯基邀請成龍作為其全球代言人,因為成龍是與壞人做鬥爭的象徵,而在互聯網世界裡,卡巴斯基也正在與網路破壞分子做鬥爭。

在辦公區牆上,壁式電視顯示實時監控到的全球範圍內的病毒數據,顯示各個地區的病毒數量、病毒種類等等。卡巴斯基稱自己擁有全球最大的反病毒數據庫,可查殺2500多萬惡意程序。反病毒數據庫常規更新頻率為1小時1次。

卡巴斯基病毒監控系統顯示最新的病毒數據

卡巴斯基病毒監控系統顯示不同類型的病毒

卡巴斯基工作人員在介紹病毒監控系統

卡巴斯基監控系統實時顯示全世界各個地區的病毒數量

“病毒測試區勿入藍牙危險”

在俄羅斯的總部,卡巴斯基員工一共有1188名,此外,卡巴斯基在全球各大洲主要國家都設有分支機構。在中國目前有60員工。員工最多的地區為美國,員工138名,其次為德國,有107員工。

卡巴斯基辦公室黑板上標明全球各國員工數量

卡巴斯基總部機房:支持全球各分支機構的內部聯絡

微軟將釋出新一波安全更新 Windows 7漏洞獲修補

更新日期:2010/02/08 09:35 記者蘇湘雲/綜合報導

微軟將於9日發布定期安全更新,將修補26個安全漏洞,包括若干嚴重的Windows瑕疵,其中之一可影響32位元版核心。這是上個月微軟緊急為IE發佈例外安全修補程式後,過去4年來微軟於2月間公佈的最大規模安全公告。

微軟4日指出,這一波釋出的修補程式將包含5項「重大」等級的安全公告,因為足以造成遠端程式碼執行,而被列為嚴重等級,受影響的系統包括Windows 2000、XP、Vista和Windows 7,以及Server 2003和2008、Office XP、Office 2003和Office 2004 for Mac。所有微軟作業系統,包括Vista和Windows 7都會獲得修補程式。

對於IE相關安全漏洞,微軟說,「調查到目前為止,發現使用者執行的是沒有保護模式下的IE版本」,攻擊者必須引誘使用者點入URL或造訪惡意網站,才能藉此入侵IE,入侵後可讀取使用者系統上的檔案,但無法任意執行各種程式碼。

微軟資深人員在官方部落格表示,「與Office相關的快報均列為重要等級,代表需要使用者的行動配合,才能被利用(通常是被誘騙開啟特製的檔案)。相關 弱點只影響舊版的Office,因此Office 2007或Office 2008 for Mac本月不需下載更新。」

微軟還說,這次更新也將修補微軟兩週前公佈的32位元版Windows核心漏洞。同時,另外,2月3日剛曝光的IE資料外洩漏洞,和去年11月即發現的Server Message Block檔案分享協定漏洞,這次都不會處理,因為沒有發現這些弱點被用來發動任何攻擊。

來源:http://tw.news.yahoo.com/article/url/d/a/100208/17/2082z.html

微軟將於9日發布定期安全更新,將修補26個安全漏洞,包括若干嚴重的Windows瑕疵,其中之一可影響32位元版核心。這是上個月微軟緊急為IE發佈例外安全修補程式後,過去4年來微軟於2月間公佈的最大規模安全公告。

微軟4日指出,這一波釋出的修補程式將包含5項「重大」等級的安全公告,因為足以造成遠端程式碼執行,而被列為嚴重等級,受影響的系統包括Windows 2000、XP、Vista和Windows 7,以及Server 2003和2008、Office XP、Office 2003和Office 2004 for Mac。所有微軟作業系統,包括Vista和Windows 7都會獲得修補程式。

對於IE相關安全漏洞,微軟說,「調查到目前為止,發現使用者執行的是沒有保護模式下的IE版本」,攻擊者必須引誘使用者點入URL或造訪惡意網站,才能藉此入侵IE,入侵後可讀取使用者系統上的檔案,但無法任意執行各種程式碼。

微軟資深人員在官方部落格表示,「與Office相關的快報均列為重要等級,代表需要使用者的行動配合,才能被利用(通常是被誘騙開啟特製的檔案)。相關 弱點只影響舊版的Office,因此Office 2007或Office 2008 for Mac本月不需下載更新。」

微軟還說,這次更新也將修補微軟兩週前公佈的32位元版Windows核心漏洞。同時,另外,2月3日剛曝光的IE資料外洩漏洞,和去年11月即發現的Server Message Block檔案分享協定漏洞,這次都不會處理,因為沒有發現這些弱點被用來發動任何攻擊。

來源:http://tw.news.yahoo.com/article/url/d/a/100208/17/2082z.html

Office 2010將提升安全性

來源:http://onlinedown.net

據Office Engineeringblog介紹,微軟Office 2010將默認採用數據執行保護(DEP)安全技術,以保護計算機用戶免受病毒的威脅。

DEP技術可以防止在已標記為數據存儲區的內存區域中執行代碼。這項安全技術可以防禦許多常見的漏洞威脅,其中包括近年來的Office文檔漏洞。當使用 新式Office文件格式時,Office 2007也存在此類安全漏洞。由於很多第三方Office插件不兼容DEP技術,Office 2007中並沒有加入這項安全技術。

DEP技術配合Windows Vista, Windows 7和Windows Server 2008的隨機地址空間分配(ASLR)安全技術將大大增加病毒攻擊的難度。

近年來,Office插件開發者一直在改進其插件。事實上,如果Office插件不兼容DEP的話,那麼就說明該插件存在漏洞。如果Office 2010用戶無法使用某個插件,他們也可以選擇關閉Office 2010的DEP功能。

據悉,Office 2010 RC版已經向測試者發布,Office 2010正式版預計將在今年6月份發布。 Office2010共分為6個版本。其中,家庭及學生版售價149美元(4747台幣),商業版279美元(8889台幣),而專業版499美元(15898台幣)。

據Office Engineeringblog介紹,微軟Office 2010將默認採用數據執行保護(DEP)安全技術,以保護計算機用戶免受病毒的威脅。

DEP技術可以防止在已標記為數據存儲區的內存區域中執行代碼。這項安全技術可以防禦許多常見的漏洞威脅,其中包括近年來的Office文檔漏洞。當使用 新式Office文件格式時,Office 2007也存在此類安全漏洞。由於很多第三方Office插件不兼容DEP技術,Office 2007中並沒有加入這項安全技術。

DEP技術配合Windows Vista, Windows 7和Windows Server 2008的隨機地址空間分配(ASLR)安全技術將大大增加病毒攻擊的難度。

近年來,Office插件開發者一直在改進其插件。事實上,如果Office插件不兼容DEP的話,那麼就說明該插件存在漏洞。如果Office 2010用戶無法使用某個插件,他們也可以選擇關閉Office 2010的DEP功能。

據悉,Office 2010 RC版已經向測試者發布,Office 2010正式版預計將在今年6月份發布。 Office2010共分為6個版本。其中,家庭及學生版售價149美元(4747台幣),商業版279美元(8889台幣),而專業版499美元(15898台幣)。

情人節電子賀卡藏病毒 專家籲民眾小心

更新日期:2010/02/14 14:36

(中央社記者顏伶如波特蘭13日專電)網路安全公司麥卡菲(McAfee)的專家指出,情人節前夕是藏有病毒的電子賀卡橫行猖獗的時機,近來有1封圖樣為2隻可愛小狗的電子賀卡其實內藏惡意程式。

網路安全公司麥卡菲(McAfee)電腦安全專家貝維瑞琪(David Beveridge)接受媒體訪問時指出,情人節來臨之前,藏有電腦病毒或惡意程式的電子賀卡在網路上流傳非常普遍,駭客的騙人手段則是賀卡裏頭溫馨感人的祝福內容,民眾必須提高警覺。

麥卡菲位於俄勒岡州比佛頓市(Beaverton)的電腦安全實驗室,專門負責監視全球各地電腦犯罪問題,同時隨時更新電腦防毒軟體。

貝維瑞琪指出,最近常常看到的1封這種冒牌電子賀卡,圖樣為2隻可愛的小狗,圖樣旁邊則寫說這封賀卡是寄件人為「您的母親」,要求收件人依照指示下載。

如果收件人依照指示開始下載,收到的將是惡意程式。

貝維瑞琪表示,藏有病毒或惡意程式的情人節電子賀卡四處流通,許多人根本不知道自己電腦已經中毒了,直到某一天赫然發現自己信用卡被盜刷,而且地點是遠在其他國家,才會知道事情的嚴重性。

他也指出,在2010年,社群交友網站將成為駭客犯罪的新工具,因為擁有數百萬使用者的這些網站,正是電腦罪犯夢寐以求的。

他表示,電腦駭客可以透過「臉書」(Facebook)、「推特」(Twitter)以及MySpace等熱門社群網站,對全球各地散布電腦病毒,最常見的形式是要求收件者下載某些影片或圖檔。990213

來源:YAHOO

(中央社記者顏伶如波特蘭13日專電)網路安全公司麥卡菲(McAfee)的專家指出,情人節前夕是藏有病毒的電子賀卡橫行猖獗的時機,近來有1封圖樣為2隻可愛小狗的電子賀卡其實內藏惡意程式。

網路安全公司麥卡菲(McAfee)電腦安全專家貝維瑞琪(David Beveridge)接受媒體訪問時指出,情人節來臨之前,藏有電腦病毒或惡意程式的電子賀卡在網路上流傳非常普遍,駭客的騙人手段則是賀卡裏頭溫馨感人的祝福內容,民眾必須提高警覺。

麥卡菲位於俄勒岡州比佛頓市(Beaverton)的電腦安全實驗室,專門負責監視全球各地電腦犯罪問題,同時隨時更新電腦防毒軟體。

貝維瑞琪指出,最近常常看到的1封這種冒牌電子賀卡,圖樣為2隻可愛的小狗,圖樣旁邊則寫說這封賀卡是寄件人為「您的母親」,要求收件人依照指示下載。

如果收件人依照指示開始下載,收到的將是惡意程式。

貝維瑞琪表示,藏有病毒或惡意程式的情人節電子賀卡四處流通,許多人根本不知道自己電腦已經中毒了,直到某一天赫然發現自己信用卡被盜刷,而且地點是遠在其他國家,才會知道事情的嚴重性。

他也指出,在2010年,社群交友網站將成為駭客犯罪的新工具,因為擁有數百萬使用者的這些網站,正是電腦罪犯夢寐以求的。

他表示,電腦駭客可以透過「臉書」(Facebook)、「推特」(Twitter)以及MySpace等熱門社群網站,對全球各地散布電腦病毒,最常見的形式是要求收件者下載某些影片或圖檔。990213

來源:YAHOO

網安/殺不死?殭屍病毒會自動上網更新變種難防

電腦病毒殺不完?專家指出,殭屍電腦可能已會自動上網更新變種,防毒軟體才偵測不停,解決辦法之一是從網路端阻擋更新動作,另一方面加強全球合作殲滅殭屍 網路,像是西班牙警方日前已破獲跨國網路犯罪集團,順利剿滅所屬的殭屍網路「Mariposa」(西文:蝴蝶),大快人心。

HiNet資安監控中心資料顯示,該中心去年利用網路端的資安威脅主動偵測系統,對Botnet(殭屍網路)惡意程式進行分析,結果發現目前網路環境上仍存在許多用戶遭植入Bot程式,被偷取隱私資料或成為駭客的跳板。

中心說,Botnet程式在植入受駭用戶後,約5~6分鐘會下載新版病毒程式,進行自我更新變種動作,讓防毒軟體無法有效移除Bot病毒,故用戶往往需要從網路端來解決問題。以該中心為例,用此方式協助IPS用戶阻擋惡意程式的惡意站點,目前每日約有300至400個。

而西班牙警方日前所剿獲的殭屍網路「Mariposa」(蝴蝶),據統計,已控制了超過1300萬台電腦,遍布全球190個國家。

賽門鐵克表示,「蝴蝶」殭屍網路所使用的惡意軟體有各種名稱,其中最大宗的為W32.Pilleuz,該惡意軟體可透過USB、即時通訊、與P2P傳播, 並在受感染電腦上建立後門軟體,讓遠端駭客獲得控制權,執行如分散式阻斷攻擊(DDoS)等動作。業者建議,消費者可考慮使用信譽評等的安全機制,提供抵 擋新型惡意軟體更有效的方式。

http://www.nownews.com/2010/03/04/11490-2576141.htm

HiNet資安監控中心資料顯示,該中心去年利用網路端的資安威脅主動偵測系統,對Botnet(殭屍網路)惡意程式進行分析,結果發現目前網路環境上仍存在許多用戶遭植入Bot程式,被偷取隱私資料或成為駭客的跳板。

中心說,Botnet程式在植入受駭用戶後,約5~6分鐘會下載新版病毒程式,進行自我更新變種動作,讓防毒軟體無法有效移除Bot病毒,故用戶往往需要從網路端來解決問題。以該中心為例,用此方式協助IPS用戶阻擋惡意程式的惡意站點,目前每日約有300至400個。

而西班牙警方日前所剿獲的殭屍網路「Mariposa」(蝴蝶),據統計,已控制了超過1300萬台電腦,遍布全球190個國家。

賽門鐵克表示,「蝴蝶」殭屍網路所使用的惡意軟體有各種名稱,其中最大宗的為W32.Pilleuz,該惡意軟體可透過USB、即時通訊、與P2P傳播, 並在受感染電腦上建立後門軟體,讓遠端駭客獲得控制權,執行如分散式阻斷攻擊(DDoS)等動作。業者建議,消費者可考慮使用信譽評等的安全機制,提供抵 擋新型惡意軟體更有效的方式。

http://www.nownews.com/2010/03/04/11490-2576141.htm

2010年3月7日 星期日

Windows 7 Beta官方推薦三款殺毒軟件

Windows 7 Beta官方推薦三款殺毒軟件

作者: 驅動之家, 出處:驅動之家, 責任編輯: 羅麗艷, 2009-01-16 09:07

Windows Vista發佈之初,由於底層架構變化較大,導致大量安全殺毒軟件無法使用。作為改進版的Windows 7在這方面稍好一些,但對當前的測試版而言,仍有McAfee等不能正常運行。

Windows 7團隊官方博客稱,AVG、賽門鐵克、卡巴斯基等三家廠商已經對去年10月份PDC 2008上發放的Windows 7預測試版進行了研究,並於今日放出了新版殺毒軟件,能夠較好地支持Windows 7 Beta。它們分別是——

AVG Internet Security 8.0、AVG Anti-Virus 8.0

購買地址:

http://www.avg.com/special-download-antivirus-for-windows-7-mssc

賽門鐵克Norton 360 3.0 Beta測試版

官方頁面(暫不可用):

http://www.symantec.com/norton/beta/register.jsp?pvid=n3603beta

卡巴斯基Kaspersky Anti-Virus 8.0技術預覽版

官方頁面:

http://www.kaspersky.com/windows7

下載地址:

ftp://ftp.kaspersky.com/beta/kavwks8.0_for_windows7/kavwks8.0.0.1015en.exe

事實上,就在幾天前還有不少用戶反應諾頓系列不支持Windows 7 Beta,現在看起來賽門鐵克還是很快的,只是可惜有關頁面暫時不可用,因此詳情未知。

http://winsystem.ctocio.com.cn/review/378/8688878.shtml

作者: 驅動之家, 出處:驅動之家, 責任編輯: 羅麗艷, 2009-01-16 09:07

Windows Vista發佈之初,由於底層架構變化較大,導致大量安全殺毒軟件無法使用。作為改進版的Windows 7在這方面稍好一些,但對當前的測試版而言,仍有McAfee等不能正常運行。

Windows 7團隊官方博客稱,AVG、賽門鐵克、卡巴斯基等三家廠商已經對去年10月份PDC 2008上發放的Windows 7預測試版進行了研究,並於今日放出了新版殺毒軟件,能夠較好地支持Windows 7 Beta。它們分別是——

AVG Internet Security 8.0、AVG Anti-Virus 8.0

購買地址:

http://www.avg.com/special-download-antivirus-for-windows-7-mssc

賽門鐵克Norton 360 3.0 Beta測試版

官方頁面(暫不可用):

http://www.symantec.com/norton/beta/register.jsp?pvid=n3603beta

卡巴斯基Kaspersky Anti-Virus 8.0技術預覽版

官方頁面:

http://www.kaspersky.com/windows7

下載地址:

ftp://ftp.kaspersky.com/beta/kavwks8.0_for_windows7/kavwks8.0.0.1015en.exe

事實上,就在幾天前還有不少用戶反應諾頓系列不支持Windows 7 Beta,現在看起來賽門鐵克還是很快的,只是可惜有關頁面暫時不可用,因此詳情未知。

http://winsystem.ctocio.com.cn/review/378/8688878.shtml

『軟體防火牆評比大集合,歡迎大家提供網址資料!』

Firewall Leak Tester 網站評比:

2005/10/13 測試排名

1. Look'n'Stop

2. Outpost

3. ZoneAlarm

4. Jetico

5. Sygate

6. Norton

7. Kerio

8. Kaspersky

9. Windows XP SP2

http://www.firewallleaktester.com/tests.htm

toptenreviews網路購物網站-個人防火牆評比

#1 ZoneAlarm Pro

#2 Outpost Firewall Pro

#3 Norton Personal Firewall 2005

#4 Norman Personal Firewall

#5 SurfSecret Personal Firewall

#6 McAfee Personal Firewall Plus

#7 BullGuard

#8 Sygate Personal Firewall Pro

#9 Injoy Firewall

#10 BlackICE PC Protection

#11 Personal Firewall Pro

#12 Kaspersky Anti-Hacker

#13 F-Secure Internet Security

#14 PC-cillin Internet Security

#15 Armor2net

#16 Tiny Firewall

#17 Privatefirewall

#18 Freedom Firewall

NA NetBarrier

NA CheckIt Firewall

http://personal-firewall-software-revie ... views.com/

2005/10/13 測試排名

1. Look'n'Stop

2. Outpost

3. ZoneAlarm

4. Jetico

5. Sygate

6. Norton

7. Kerio

8. Kaspersky

9. Windows XP SP2

http://www.firewallleaktester.com/tests.htm

toptenreviews網路購物網站-個人防火牆評比

#1 ZoneAlarm Pro

#2 Outpost Firewall Pro

#3 Norton Personal Firewall 2005

#4 Norman Personal Firewall

#5 SurfSecret Personal Firewall

#6 McAfee Personal Firewall Plus

#7 BullGuard

#8 Sygate Personal Firewall Pro

#9 Injoy Firewall

#10 BlackICE PC Protection

#11 Personal Firewall Pro

#12 Kaspersky Anti-Hacker

#13 F-Secure Internet Security

#14 PC-cillin Internet Security

#15 Armor2net

#16 Tiny Firewall

#17 Privatefirewall

#18 Freedom Firewall

NA NetBarrier

NA CheckIt Firewall

http://personal-firewall-software-revie ... views.com/

黑客利用微軟“黑屏”正版驗證計劃傳播病毒

黑客利用微軟“黑屏”正版驗證計劃傳播病毒

中央政府門戶網站 www.gov.cn 2008年10月22日 來源:新華社

新華社北京10月21日專電(記者顧洪汫)反病毒公司微點的專家21日緊急提醒計算機用戶:謹防黑客冒充破解“黑屏”程序,不要在網上下載這種“程序”,以免成為黑客的“肉雞”(被黑客遠程控制的計算機)。

21日零時,微軟為加強正版驗證而策劃的“黑屏行動”正式推出,該行動稱:如果用戶的計算機使用的windows XP操作系統及office沒有通過正版驗證,用戶的機器將每1小時黑屏一次。許多用戶擔心自己的電腦淪為微軟“黑屏”的犧牲品而紛紛四處尋求解決辦法。然而用戶的這種心理已被黑客利用,他們 抓住用戶急于獲取破解微軟“黑屏”的願望,利用病毒變種及捆綁的方式,冒充破解“黑屏”程序,使得用戶誤以為是破解程序而主動中毒。

記者21日從微點公司了解到,微點主動防禦軟件20日自動捕獲了多種假冒微軟“黑屏”破解程序和在微軟“黑屏”破解程序上捆綁灰鴿子變種的病毒。

據微點公司反病毒專家介紹,這些灰鴿子變種病毒經過了“免殺”處理,能夠逃避傳統殺毒軟件的查殺。這些自身描述為 Windows.Update.Microsoft的灰鴿子病毒與“正版微軟黑屏補丁.exe”進行捆綁,偽裝成解決微軟黑屏的“破解補丁”,通過博客、 網盤和論壇等方式,誘騙用戶下載,一旦用戶安裝這些“破解補丁”後,即刻成為“肉雞”,黑客便可遠程控制用戶的計算機,盜取用戶的網遊、銀行、股票交易賬 號等信息,甚至還可打開用戶計算機上的攝像頭。在這裏,反病毒專家提醒用戶應謹慎使用此類破解程序。

http://big5.gov.cn/gate/big5/www.gov.cn ... 127032.htm

中央政府門戶網站 www.gov.cn 2008年10月22日 來源:新華社

新華社北京10月21日專電(記者顧洪汫)反病毒公司微點的專家21日緊急提醒計算機用戶:謹防黑客冒充破解“黑屏”程序,不要在網上下載這種“程序”,以免成為黑客的“肉雞”(被黑客遠程控制的計算機)。

21日零時,微軟為加強正版驗證而策劃的“黑屏行動”正式推出,該行動稱:如果用戶的計算機使用的windows XP操作系統及office沒有通過正版驗證,用戶的機器將每1小時黑屏一次。許多用戶擔心自己的電腦淪為微軟“黑屏”的犧牲品而紛紛四處尋求解決辦法。然而用戶的這種心理已被黑客利用,他們 抓住用戶急于獲取破解微軟“黑屏”的願望,利用病毒變種及捆綁的方式,冒充破解“黑屏”程序,使得用戶誤以為是破解程序而主動中毒。

記者21日從微點公司了解到,微點主動防禦軟件20日自動捕獲了多種假冒微軟“黑屏”破解程序和在微軟“黑屏”破解程序上捆綁灰鴿子變種的病毒。

據微點公司反病毒專家介紹,這些灰鴿子變種病毒經過了“免殺”處理,能夠逃避傳統殺毒軟件的查殺。這些自身描述為 Windows.Update.Microsoft的灰鴿子病毒與“正版微軟黑屏補丁.exe”進行捆綁,偽裝成解決微軟黑屏的“破解補丁”,通過博客、 網盤和論壇等方式,誘騙用戶下載,一旦用戶安裝這些“破解補丁”後,即刻成為“肉雞”,黑客便可遠程控制用戶的計算機,盜取用戶的網遊、銀行、股票交易賬 號等信息,甚至還可打開用戶計算機上的攝像頭。在這裏,反病毒專家提醒用戶應謹慎使用此類破解程序。

http://big5.gov.cn/gate/big5/www.gov.cn ... 127032.htm

國際/"歐巴馬病毒"肆虐 數百萬電腦用戶受威脅

國際/"歐巴馬病毒"肆虐 數百萬電腦用戶受威脅

http://www.cdnews.com.tw

2008-11-09 11:09:46

沈子涵/整理

香港《文匯報》報導,歐巴馬當選總統後,有網路駭客發放“歐巴馬病毒”,數百萬計電腦用家正受威脅。

網路罪犯透過電郵邀請收件人觀看歐巴馬的勝利演說短片,電郵連結會帶收件人到一個疑似美國國務院的網站,誤導收件人下載間諜程式,從而從客戶電腦中偷取敏感資料,再利用有關資料進入網上戶口、竊取個人身份及偽造信用卡交易。

“歐巴馬病毒”還會將受害人的電腦連接“僵屍程式”,借受害人電腦發放垃圾電郵。網上保安公司Cloudmark週三數小時內便發現逾1000萬個假歐巴馬電郵。

http://www.cdnews.com.tw/cdnews_site/do ... =100569922

http://www.cdnews.com.tw

2008-11-09 11:09:46

沈子涵/整理

香港《文匯報》報導,歐巴馬當選總統後,有網路駭客發放“歐巴馬病毒”,數百萬計電腦用家正受威脅。

網路罪犯透過電郵邀請收件人觀看歐巴馬的勝利演說短片,電郵連結會帶收件人到一個疑似美國國務院的網站,誤導收件人下載間諜程式,從而從客戶電腦中偷取敏感資料,再利用有關資料進入網上戶口、竊取個人身份及偽造信用卡交易。

“歐巴馬病毒”還會將受害人的電腦連接“僵屍程式”,借受害人電腦發放垃圾電郵。網上保安公司Cloudmark週三數小時內便發現逾1000萬個假歐巴馬電郵。

http://www.cdnews.com.tw/cdnews_site/do ... =100569922

微軟:4成盜版軟體可能暗藏木馬(2009-03-30)

微軟:4成盜版軟體可能暗藏木馬

文/蘇文彬 (記者) 2009-03-30

微軟建議使用者透過WGA驗證機制確認購買的軟體為正版授權產品,以避免可能的資安問題。

微軟警告,使用Windows或Office等仿冒軟體雖可降低軟體購買成本,但由於軟體授權碼遭竄改,4成黑心軟體可能被植入木馬程式而引發更大的資安問題。

非法盜版軟體由於取得成本較正版軟體低,在國內DIY電腦市場相當盛行,許多消費者透過購買盜版軟體或下載方式取得軟體,也有些使用者在不知情的情況下買到外觀包裝幾可亂真的「高級A貨」,除了可能無法取得正版軟體權益外,微軟還警告,可能進而衍生出更嚴重的資安問題。

根 據微軟法務與公共事務部門(LCA)統計,微軟過去Windows XP與Office等仿冒案例中,約3成4的Windows XP仿冒軟體光碟無法被正確安裝;另外4成3的Windows、Office軟體仿冒光碟則因產品授權碼遭竄改,可能導致安裝後個人資料損失、個人認證遭 竊,或電腦遭蠕蟲感染、木馬程式攻擊。

台灣微軟前端平台事業部協理葉怡君表示,過去微軟就曾接獲一位購買DIY電腦的使用者回應,電腦因隨機附贈的作業系統而中毒,稍後寄回光碟及外包裝後,微軟判斷使用者買到被植入木馬的高級A貨軟體。不過,受害者必須舉證購買管道與方式後,才能獲得微軟正版軟體補償。

由於現今仿冒技術進步,除原本就有意使用盜版軟體的使用者之外,微軟也發現,另一部份企業或個人是在不知情的情況下使用仿冒軟體,進而曝露在資安風險中。

葉 怡君表示,常見的例子是企業向經銷商購買較市價便宜8到9折的軟體,誤以為買到正版軟體,另外一些企業則因為不清楚版本授權差異,以正版 Windows XP Home Edition版本驗證Windows XP Profession授權而導致驗證不符的問題;此外,市場上也出現外觀與正品幾可亂真的高級A貨軟體,讓個人用戶在以為購買正版軟體的情形下使用仿冒軟 體。

為此她建議,在無法分辨產品真假時,用戶可透過微軟WGA(Windows Genuine Advantage)機制驗證軟體金鑰是否為正版授權,若驗證無法通過者,個人用戶可經由線上購買取得正版金鑰,事後收到正版軟體光碟進行安裝,至於企業 可透過經銷商購買合法授權。

http://www.ithome.com.tw/itadm/article.php?c=54201

文/蘇文彬 (記者) 2009-03-30

微軟建議使用者透過WGA驗證機制確認購買的軟體為正版授權產品,以避免可能的資安問題。

微軟警告,使用Windows或Office等仿冒軟體雖可降低軟體購買成本,但由於軟體授權碼遭竄改,4成黑心軟體可能被植入木馬程式而引發更大的資安問題。

非法盜版軟體由於取得成本較正版軟體低,在國內DIY電腦市場相當盛行,許多消費者透過購買盜版軟體或下載方式取得軟體,也有些使用者在不知情的情況下買到外觀包裝幾可亂真的「高級A貨」,除了可能無法取得正版軟體權益外,微軟還警告,可能進而衍生出更嚴重的資安問題。

根 據微軟法務與公共事務部門(LCA)統計,微軟過去Windows XP與Office等仿冒案例中,約3成4的Windows XP仿冒軟體光碟無法被正確安裝;另外4成3的Windows、Office軟體仿冒光碟則因產品授權碼遭竄改,可能導致安裝後個人資料損失、個人認證遭 竊,或電腦遭蠕蟲感染、木馬程式攻擊。

台灣微軟前端平台事業部協理葉怡君表示,過去微軟就曾接獲一位購買DIY電腦的使用者回應,電腦因隨機附贈的作業系統而中毒,稍後寄回光碟及外包裝後,微軟判斷使用者買到被植入木馬的高級A貨軟體。不過,受害者必須舉證購買管道與方式後,才能獲得微軟正版軟體補償。

由於現今仿冒技術進步,除原本就有意使用盜版軟體的使用者之外,微軟也發現,另一部份企業或個人是在不知情的情況下使用仿冒軟體,進而曝露在資安風險中。

葉 怡君表示,常見的例子是企業向經銷商購買較市價便宜8到9折的軟體,誤以為買到正版軟體,另外一些企業則因為不清楚版本授權差異,以正版 Windows XP Home Edition版本驗證Windows XP Profession授權而導致驗證不符的問題;此外,市場上也出現外觀與正品幾可亂真的高級A貨軟體,讓個人用戶在以為購買正版軟體的情形下使用仿冒軟 體。

為此她建議,在無法分辨產品真假時,用戶可透過微軟WGA(Windows Genuine Advantage)機制驗證軟體金鑰是否為正版授權,若驗證無法通過者,個人用戶可經由線上購買取得正版金鑰,事後收到正版軟體光碟進行安裝,至於企業 可透過經銷商購買合法授權。

http://www.ithome.com.tw/itadm/article.php?c=54201

資安業者發現190萬台電腦的殭屍網路

資安業者發現190萬台電腦的殭屍網路

文/陳曉莉 (編譯) 2009-04-23

該殭屍網路伺服器位於烏克蘭,於今年2月開始運作,是由一群6人網路幫派所掌控,他們危害了190萬台企業、政府或消費者的電腦。

資安業者Finjan於周三(4/22)表示,他們發現由全球190萬台電腦所組成的殭屍網路。由單一網路幫派所控制殭屍網路中,這是今年該公司發現的最大一個。

Finjan 的調查指出,該殭屍網路伺服器位於烏克蘭,於今年2月開始運作,是由一群6人網路幫派所掌控,他們危害了190萬台企業、政府或消費者的電腦,包括全球 77個政府所屬的.gov網域上的個人電腦;分析被駭電腦的IP位址後顯示,這些電腦有45%來自美國、6%來自英國、加拿大及德國皆佔4%,法國亦佔 3%,其他國家則佔38%。

由於駭客伺服器上的檔案是開放的,Finjan表示,因此他們得以藉此取得更多資訊,例如發現受感染的個 人電腦數量以每小時為基礎持續成長,同時駭客有一後端管理程式用來掌控被駭電腦,包括一個可用來傳遞指令的工具,諸如下載及執行其他惡意程式、下載設定檔 案,以及部署檔案更新等。

其中有一個指令是要求被駭電腦下載並執行一個木馬程式,驚人的是,Finjan的研究發現,在39個防毒軟體產品中,只有4個可偵測到該木馬程式。Finjan亦藉由駭客所下的指令連結到位於俄國的駭客論壇,並發現該駭客集團在此兜售殭屍網路。

另一個指令則是要求被駭電腦下載並執行木馬程式後,再下載多個執行檔,可用來竊取存放於電腦上的電子郵件位址及其他該台電腦的詳細資訊,或是透過HTTP連結其他電腦、執行程序、將程式注入其他程序、造訪任意網站,或是登記成一個背景執行服務等。

Finjan認為,大幅獲利造就了今日網路犯罪行為的猖狂,各組織及企業應該要保護他們貴重的資料,以防被複雜的駭客手法攻陷。(編譯/陳曉莉)

http://www.ithome.com.tw/itadm/article.php?c=54629

文/陳曉莉 (編譯) 2009-04-23

該殭屍網路伺服器位於烏克蘭,於今年2月開始運作,是由一群6人網路幫派所掌控,他們危害了190萬台企業、政府或消費者的電腦。

資安業者Finjan於周三(4/22)表示,他們發現由全球190萬台電腦所組成的殭屍網路。由單一網路幫派所控制殭屍網路中,這是今年該公司發現的最大一個。

Finjan 的調查指出,該殭屍網路伺服器位於烏克蘭,於今年2月開始運作,是由一群6人網路幫派所掌控,他們危害了190萬台企業、政府或消費者的電腦,包括全球 77個政府所屬的.gov網域上的個人電腦;分析被駭電腦的IP位址後顯示,這些電腦有45%來自美國、6%來自英國、加拿大及德國皆佔4%,法國亦佔 3%,其他國家則佔38%。

由於駭客伺服器上的檔案是開放的,Finjan表示,因此他們得以藉此取得更多資訊,例如發現受感染的個 人電腦數量以每小時為基礎持續成長,同時駭客有一後端管理程式用來掌控被駭電腦,包括一個可用來傳遞指令的工具,諸如下載及執行其他惡意程式、下載設定檔 案,以及部署檔案更新等。

其中有一個指令是要求被駭電腦下載並執行一個木馬程式,驚人的是,Finjan的研究發現,在39個防毒軟體產品中,只有4個可偵測到該木馬程式。Finjan亦藉由駭客所下的指令連結到位於俄國的駭客論壇,並發現該駭客集團在此兜售殭屍網路。

另一個指令則是要求被駭電腦下載並執行木馬程式後,再下載多個執行檔,可用來竊取存放於電腦上的電子郵件位址及其他該台電腦的詳細資訊,或是透過HTTP連結其他電腦、執行程序、將程式注入其他程序、造訪任意網站,或是登記成一個背景執行服務等。

Finjan認為,大幅獲利造就了今日網路犯罪行為的猖狂,各組織及企業應該要保護他們貴重的資料,以防被複雜的駭客手法攻陷。(編譯/陳曉莉)

http://www.ithome.com.tw/itadm/article.php?c=54629

惡意網頁多 防毒產品攔截效果仍待提升

轉載:http://tw.news.yahoo.com/article/url/d/a/090909/17/1qqbn.html

更新日期:2009/09/09 01:12 記者蘇湘雲/台北報導

網 路活動因為不慎誤擊惡意網頁以及造訪遭到駭客入侵或挾持的正常網站,屢屢傳出嚴重災情,因此URL 過濾與網頁安全技術角色愈來愈吃重。據一項針對Blue Coat、McAfee、Websense與Trend等產品總體評比統計指出,有效度只達65﹪至75﹪不等,還有努力的空間。

Cascadia Labs 的 2009年第2季報告指出,趨勢科技的 URL 過濾與網頁安全技術在今年的Cascadia Labs 測試中,獲得 75% 的整體加權總分;在攔截惡意 URL 方面,趨勢科技也獲得了79%的高分,其他產品的平均分數則是50%。

報告說,在各種安全威脅類別當中,包括惡意程式、漏洞攻擊、網路釣魚、網路代理 (proxy) 以及潛藏的不當程式,趨勢科技都獲得最高的分數。

Cascadia Labs 的 URL 資料庫包含五大威脅類別:惡意程式、漏洞攻擊、網路釣魚、網路代理、潛藏的不當程式。其中收錄了許多最新的威脅,包括可能在外流傳的零時差攻擊 (zero-day attack)。

據趨勢科技最近一項針對將近 200 位高階 IT 主管所做的調查顯示,75% 的受訪主管對於辦公室內不當的網路活動感到擔憂,幾乎 70% 的受訪者都希望能在某種程度上禁止員工存取特定網站,例如購物網站和社交網站。

趨 勢科技最新發表整合式 Advanced Reporting and Management 模組可深入了解企業整體上網狀況,提供即時而精確的資訊。IT 主管可以透過即時監控、動態儀表板、使用者活動剖析等深入的報表,來清楚掌握員工的上網活動,進而及早發現威脅,加速 IT 反應能力。

更新日期:2009/09/09 01:12 記者蘇湘雲/台北報導

網 路活動因為不慎誤擊惡意網頁以及造訪遭到駭客入侵或挾持的正常網站,屢屢傳出嚴重災情,因此URL 過濾與網頁安全技術角色愈來愈吃重。據一項針對Blue Coat、McAfee、Websense與Trend等產品總體評比統計指出,有效度只達65﹪至75﹪不等,還有努力的空間。

Cascadia Labs 的 2009年第2季報告指出,趨勢科技的 URL 過濾與網頁安全技術在今年的Cascadia Labs 測試中,獲得 75% 的整體加權總分;在攔截惡意 URL 方面,趨勢科技也獲得了79%的高分,其他產品的平均分數則是50%。

報告說,在各種安全威脅類別當中,包括惡意程式、漏洞攻擊、網路釣魚、網路代理 (proxy) 以及潛藏的不當程式,趨勢科技都獲得最高的分數。

Cascadia Labs 的 URL 資料庫包含五大威脅類別:惡意程式、漏洞攻擊、網路釣魚、網路代理、潛藏的不當程式。其中收錄了許多最新的威脅,包括可能在外流傳的零時差攻擊 (zero-day attack)。

據趨勢科技最近一項針對將近 200 位高階 IT 主管所做的調查顯示,75% 的受訪主管對於辦公室內不當的網路活動感到擔憂,幾乎 70% 的受訪者都希望能在某種程度上禁止員工存取特定網站,例如購物網站和社交網站。

趨 勢科技最新發表整合式 Advanced Reporting and Management 模組可深入了解企業整體上網狀況,提供即時而精確的資訊。IT 主管可以透過即時監控、動態儀表板、使用者活動剖析等深入的報表,來清楚掌握員工的上網活動,進而及早發現威脅,加速 IT 反應能力。

偽造防毒軟體 全球四千多萬人受害(2009-10-28)

偽造防毒軟體 全球四千多萬人受害

網路下載的防毒軟體有假!根據賽門鐵克公司安全專家指出,過去一年內全球有4,300萬以上網民已經購賣了偽造的防毒軟體,不法份子因此獲利數千萬英鎊暴利。

賽 門鐵克表示,這種新興的惡意電腦程式稱為「scareware」,犯罪份子模仿微軟等知名廠商的彈出式廣告,使得不少人受騙上當,這些廣告往往謊稱使用者 電腦出現了安全問題,告知用戶需付費下載防毒軟體。目前已經發現250種偽造的防毒軟體,平均每種軟體給犯罪者帶來75萬英鎊(36279437台幣)的利益。

除了被騙付費下載軟體外,這種偽造的防毒軟體還可能暴露用戶的信用卡密碼,或其他金融資訊。

賽門鐵克公司指出,不法份子可能利用這些資訊洗劫用戶的銀行帳戶,或將這些資訊轉手販賣而牟利。有些軟體甚至透過控制用戶的電腦來勒索錢財,使用者必需支付額外的費用,電腦才能恢復正常操作。

安全專家呼籲,電腦用戶不要購買從彈出式廣告上的防毒軟體,最好是從軟體授權公司,或直接上官方網站購買。

http://tw.news.yahoo.com/article/url/d/a/091028/115/1tu59.html

網路下載的防毒軟體有假!根據賽門鐵克公司安全專家指出,過去一年內全球有4,300萬以上網民已經購賣了偽造的防毒軟體,不法份子因此獲利數千萬英鎊暴利。

賽 門鐵克表示,這種新興的惡意電腦程式稱為「scareware」,犯罪份子模仿微軟等知名廠商的彈出式廣告,使得不少人受騙上當,這些廣告往往謊稱使用者 電腦出現了安全問題,告知用戶需付費下載防毒軟體。目前已經發現250種偽造的防毒軟體,平均每種軟體給犯罪者帶來75萬英鎊(36279437台幣)的利益。

除了被騙付費下載軟體外,這種偽造的防毒軟體還可能暴露用戶的信用卡密碼,或其他金融資訊。

賽門鐵克公司指出,不法份子可能利用這些資訊洗劫用戶的銀行帳戶,或將這些資訊轉手販賣而牟利。有些軟體甚至透過控制用戶的電腦來勒索錢財,使用者必需支付額外的費用,電腦才能恢復正常操作。

安全專家呼籲,電腦用戶不要購買從彈出式廣告上的防毒軟體,最好是從軟體授權公司,或直接上官方網站購買。

http://tw.news.yahoo.com/article/url/d/a/091028/115/1tu59.html

趨勢科技:台灣PC惡意程式感染量居全球第三(2009-11-26)

趨勢科技:台灣PC惡意程式感染量居全球第三

由 blue 於 週四, 11/26/2009 - 00:58 發表

新聞來源: ITHOME

台灣在亞洲國家排名中,僅次於日本,在全球排名中則排名第三,主要經由USB隨身碟和網頁攻擊兩大管道感染。文/蘇文彬 (記者)

趨勢科技10月最新統計指出,台灣地區受惡意程式感染的PC數量居全球第三,僅次於美國與日本。

這 項結果是趨勢科技全球病毒追踨中心(World Virus Tracking Center)從自家的線上掃毒工具蒐集使用者資料統計的結果,10月份台灣PC受感染數量為264萬次左右,亞太地區不包括日本在內國家排名中台灣居第 一名,在全球國家排名中次於美國(825萬次)、日本(380萬次),位居第三。

台灣個人電腦之所以有這麼高的感染量,分析感染的管道以 USB隨身碟、網頁攻擊為主。趨勢科技技術支援部經理簡勝財指出,以受感染的PC前20大惡意程式排名來看,以467萬次感染量的MAL-OTORUN2 為第一,就是透過USB隨身碟的自動執行功能感染電腦,同樣以USB隨身碟為感染途徑的 MAL-OTORUN1也有19萬次,前20大排名第6。

網頁攻擊感染也是另一個管道,TROJ等木馬程式在前20大惡意程式排名中也榜上有名,其中TROJ_GENERIC.DIT以125萬次排名第二,僅次於USB病毒MAL-OTORUN2。

今 年初趨勢科技「台灣企業2008年度資安分析彙整」報告就指出,去年感染比例最高的是USB儲存裝置為媒介的AUTORUN惡意程式,亞洲區就有高達 15%的感染比例。台灣企業去年感染的年度10大惡意程式也可看出USB與網頁威脅(Web Threat)是國內資安威脅的主要類別。

簡 勝財指出,目前的攻擊趨勢是混合USB、網頁威脅的複合式攻擊手法,因此民眾使用PC時,宜利用防毒軟體控管USB隨身碟,避免使用他人受感染電腦提供的 隨身碟後被感染,同時瀏覽網頁時利用網站信譽評等,避免進入內含惡意程式的網頁,企業除了這些之外,還可搭配在閘道端採用安全軟體控管、過濾網頁攻擊。

另外,趨勢也警告近來有部份針對台灣Gmail用戶的釣魚攻擊,透過寄送假造的Google系統信,向用戶謊稱帳號遭更改,要用戶進入系統信提供連結登入假的Gmail登入頁面進行釣魚。

http://www.itis.tw/node/3385

由 blue 於 週四, 11/26/2009 - 00:58 發表

新聞來源: ITHOME

台灣在亞洲國家排名中,僅次於日本,在全球排名中則排名第三,主要經由USB隨身碟和網頁攻擊兩大管道感染。文/蘇文彬 (記者)

趨勢科技10月最新統計指出,台灣地區受惡意程式感染的PC數量居全球第三,僅次於美國與日本。

這 項結果是趨勢科技全球病毒追踨中心(World Virus Tracking Center)從自家的線上掃毒工具蒐集使用者資料統計的結果,10月份台灣PC受感染數量為264萬次左右,亞太地區不包括日本在內國家排名中台灣居第 一名,在全球國家排名中次於美國(825萬次)、日本(380萬次),位居第三。

台灣個人電腦之所以有這麼高的感染量,分析感染的管道以 USB隨身碟、網頁攻擊為主。趨勢科技技術支援部經理簡勝財指出,以受感染的PC前20大惡意程式排名來看,以467萬次感染量的MAL-OTORUN2 為第一,就是透過USB隨身碟的自動執行功能感染電腦,同樣以USB隨身碟為感染途徑的 MAL-OTORUN1也有19萬次,前20大排名第6。

網頁攻擊感染也是另一個管道,TROJ等木馬程式在前20大惡意程式排名中也榜上有名,其中TROJ_GENERIC.DIT以125萬次排名第二,僅次於USB病毒MAL-OTORUN2。

今 年初趨勢科技「台灣企業2008年度資安分析彙整」報告就指出,去年感染比例最高的是USB儲存裝置為媒介的AUTORUN惡意程式,亞洲區就有高達 15%的感染比例。台灣企業去年感染的年度10大惡意程式也可看出USB與網頁威脅(Web Threat)是國內資安威脅的主要類別。

簡 勝財指出,目前的攻擊趨勢是混合USB、網頁威脅的複合式攻擊手法,因此民眾使用PC時,宜利用防毒軟體控管USB隨身碟,避免使用他人受感染電腦提供的 隨身碟後被感染,同時瀏覽網頁時利用網站信譽評等,避免進入內含惡意程式的網頁,企業除了這些之外,還可搭配在閘道端採用安全軟體控管、過濾網頁攻擊。

另外,趨勢也警告近來有部份針對台灣Gmail用戶的釣魚攻擊,透過寄送假造的Google系統信,向用戶謊稱帳號遭更改,要用戶進入系統信提供連結登入假的Gmail登入頁面進行釣魚。

http://www.itis.tw/node/3385

AV-test.org 防毒程式評比 (2008-09-02)

AV-test.org 防毒程式評比 (2008-03-13)

官方網站

http://www.av-test.org/

評比結果(有表格)

http://www.virusbtn.com/news/2008/03_13a.xml

依照 Malware 辨識能力排名

Product Malware samples

AVK (G Data) 99.90%

WebWasher-GW 99.90%

TrustPort 99.60%

AntiVir (Avira) 99.30%

Avast! (Alwil) 98.80%

Trend Micro 98.70%

Sophos 98.10%

Ikarus 98.00%

BitDefender 97.80%

Microsoft 97.80%

Nod32 (Eset) 97.80%

Kaspersky 97.20%

F-Secure 96.80%

eScan 96.70%

F-Prot (Frisk) 96.70%

ZoneAlarm 96.40%

AVG 96.30%

Norton (Symantec) 95.70%

McAfee 95.60%

Panda 95.60%

Rising 94.10%

Norman 92.80%

Fortinet-GW 92.40%

Dr Web 90.40%

VBA32 89.90%

QuickHeal (CAT) 85.70%

ClamAV 84.80%

VirusBuster 76.20%

eTrust / VET (CA) 72.10%

K7 Computing 65.50%

依照 Adware and Spyware 偵測能力排名

Product Adware and Spyware

AVK (G Data) 99.90%

WebWasher-GW 99.90%

TrustPort 99.80%

AntiVir (Avira) 99.10%

Sophos 98.80%

Ikarus 98.80%

BitDefender 98.80%

AVG 98.60%

Norton (Symantec) 98.60%

McAfee 98.60%

Avast! (Alwil) 97.90%

Nod32 (Eset) 96.30%

Rising 95.90%

Panda 95.60%

Trend Micro 95.10%

ZoneAlarm 94.50%

F-Secure 93.50%

Dr Web 92.80%

eScan 92.10%

VBA32 92.10%

Kaspersky 92.00%

F-Prot (Frisk) 92.00%

Norman 91.90%

Microsoft 91.50%

Fortinet-GW 91.20%

QuickHeal (CAT) 86.70%

ClamAV 82.40%

VirusBuster 77.80%

K7 Computing 59.50%

eTrust / VET (CA) 56.50%

官方網站

http://www.av-test.org/

評比結果(有表格)

http://www.virusbtn.com/news/2008/03_13a.xml

依照 Malware 辨識能力排名

Product Malware samples

AVK (G Data) 99.90%

WebWasher-GW 99.90%

TrustPort 99.60%

AntiVir (Avira) 99.30%

Avast! (Alwil) 98.80%

Trend Micro 98.70%

Sophos 98.10%

Ikarus 98.00%

BitDefender 97.80%

Microsoft 97.80%

Nod32 (Eset) 97.80%

Kaspersky 97.20%

F-Secure 96.80%

eScan 96.70%

F-Prot (Frisk) 96.70%

ZoneAlarm 96.40%

AVG 96.30%

Norton (Symantec) 95.70%

McAfee 95.60%

Panda 95.60%

Rising 94.10%

Norman 92.80%

Fortinet-GW 92.40%

Dr Web 90.40%

VBA32 89.90%

QuickHeal (CAT) 85.70%

ClamAV 84.80%

VirusBuster 76.20%

eTrust / VET (CA) 72.10%

K7 Computing 65.50%

依照 Adware and Spyware 偵測能力排名

Product Adware and Spyware

AVK (G Data) 99.90%

WebWasher-GW 99.90%

TrustPort 99.80%

AntiVir (Avira) 99.10%

Sophos 98.80%

Ikarus 98.80%

BitDefender 98.80%

AVG 98.60%

Norton (Symantec) 98.60%

McAfee 98.60%

Avast! (Alwil) 97.90%

Nod32 (Eset) 96.30%

Rising 95.90%

Panda 95.60%

Trend Micro 95.10%

ZoneAlarm 94.50%

F-Secure 93.50%

Dr Web 92.80%

eScan 92.10%

VBA32 92.10%

Kaspersky 92.00%

F-Prot (Frisk) 92.00%

Norman 91.90%

Microsoft 91.50%

Fortinet-GW 91.20%

QuickHeal (CAT) 86.70%

ClamAV 82.40%

VirusBuster 77.80%

K7 Computing 59.50%

eTrust / VET (CA) 56.50%

Facebook及MySpace被爆有重大漏洞

http://www.ithome.com.tw/itadm/article.php?c=57967

雖然Facebook及MySpace馬上就修補了遭Schaap點名的漏洞,但外界及Schaap皆認為,應該已有開發人員發現此一漏洞,只是一直未被揭露。

一名Facebook應用程式開發人員Yvo Schaap指出,Facebook及MySpace含有重大安全漏洞,雖然該漏洞已修補,但可能已讓駭客取得上述社交網站使用者資料。

Schaap說明,一般而言,來自於A網域的flash應用程式無法存取B網域的資料,但這同時也限制了flash應用程式的能力,Adobe為了解決該問題推出了crossdomain.xml以讓特定網域能夠存取其他網域的資料。

即使透過crossdomain.xml,Facebook仍舊禁止非Facbook網域的Flash程式存取主要網域資料,但允許任何flash應用程 式存取子網域的資料。不過,Schaap發現,該子網域儲存了所有Facebook的資產,包括Facebook用戶程序(user session)。

Schaap指出,這代表如果使用者是採用自動登入Facebook,就能透過上述程序看到使用者的全名,還可利用使用者的憑證執行Facebook上的功能,更嚴重的是,大多數的Facebook用戶皆啟動了自動登入功能。

隨後Schaap檢驗MySpace並指出該站也有類似的漏洞。Schaap認為,很輕易就可想到相關漏洞的各種攻擊途徑,所需的就只是自動登入 cookie及一個含有惡意Flash檔案的網站,駭客可以自動代為張貼使用者訊息,以吸引使用者的友人造訪惡意站,或是在神不知鬼不覺的情況下蒐集使用 者的個人資訊。

雖然Facebook及MySpace馬上就修補了遭Schaap點名的漏洞,但外界及Schaap皆認為,應該已有開發人員發現此一漏洞,只是一直未被揭露,使用者的資料可能早就外洩了。

雖然Facebook及MySpace馬上就修補了遭Schaap點名的漏洞,但外界及Schaap皆認為,應該已有開發人員發現此一漏洞,只是一直未被揭露。

一名Facebook應用程式開發人員Yvo Schaap指出,Facebook及MySpace含有重大安全漏洞,雖然該漏洞已修補,但可能已讓駭客取得上述社交網站使用者資料。

Schaap說明,一般而言,來自於A網域的flash應用程式無法存取B網域的資料,但這同時也限制了flash應用程式的能力,Adobe為了解決該問題推出了crossdomain.xml以讓特定網域能夠存取其他網域的資料。

即使透過crossdomain.xml,Facebook仍舊禁止非Facbook網域的Flash程式存取主要網域資料,但允許任何flash應用程 式存取子網域的資料。不過,Schaap發現,該子網域儲存了所有Facebook的資產,包括Facebook用戶程序(user session)。

Schaap指出,這代表如果使用者是採用自動登入Facebook,就能透過上述程序看到使用者的全名,還可利用使用者的憑證執行Facebook上的功能,更嚴重的是,大多數的Facebook用戶皆啟動了自動登入功能。

隨後Schaap檢驗MySpace並指出該站也有類似的漏洞。Schaap認為,很輕易就可想到相關漏洞的各種攻擊途徑,所需的就只是自動登入 cookie及一個含有惡意Flash檔案的網站,駭客可以自動代為張貼使用者訊息,以吸引使用者的友人造訪惡意站,或是在神不知鬼不覺的情況下蒐集使用 者的個人資訊。

雖然Facebook及MySpace馬上就修補了遭Schaap點名的漏洞,但外界及Schaap皆認為,應該已有開發人員發現此一漏洞,只是一直未被揭露,使用者的資料可能早就外洩了。

賽門鐵克:假冒免費版安全軟體的惡意程式比例增加

來源:http://www.ithome.com.tw/itadm/article.php?c=57976

臺灣也陸續有企業用戶上傳這樣惡意程式的樣本給臺灣賽門鐵克,主要採用社交工程的手法,吸引使用者相信並主動安裝該軟體。

資安公司賽門鐵克日前提出警告,近期發現有越來越多的惡意程式假冒成免費版的安全軟體,臺灣賽門鐵克資深技術顧問莊添發表示,這類流氓安全軟體的軟體名稱 極易造成使用者誤解,例如:Spyware Guard 2008、AntiVirus 2008、AntiVirus 2009等,多假冒是免費版的掃毒或掃惡意程式軟體,一旦使用者安裝使用後,會警告使用者電腦已有惡意程式並建議可付費買正式版產品使用。他指出,臺灣也 陸續有企業用戶上傳這樣惡意程式的樣本給臺灣賽門鐵克,主要都是透過垃圾郵件、搜尋引擎的贊助廣告,或者是一些非法的論壇或色情網站,採用社交工程的手 法,吸引使用者相信並主動安裝該軟體。

根據賽門鐵克2008年7月到今年6月的調查結果,這樣新型態的流氓安全軟體,有93%都是誘騙使用者自行安裝,迄今已發現超過250種流氓安全軟體,記 錄到4千3百萬次的安裝次數,莊添發表示,控制這些流氓安全軟體的伺服器遍布全球,過半(53%)控制流氓安全軟體的伺服器在美國,其次為德國 (11%)、烏克蘭(5%)和加拿大(5%)。其中45%的網域名稱由29個單位註冊,更有310個網域,是密集在3天內完成註冊手續。

臺灣也陸續有企業用戶上傳這樣惡意程式的樣本給臺灣賽門鐵克,主要採用社交工程的手法,吸引使用者相信並主動安裝該軟體。

資安公司賽門鐵克日前提出警告,近期發現有越來越多的惡意程式假冒成免費版的安全軟體,臺灣賽門鐵克資深技術顧問莊添發表示,這類流氓安全軟體的軟體名稱 極易造成使用者誤解,例如:Spyware Guard 2008、AntiVirus 2008、AntiVirus 2009等,多假冒是免費版的掃毒或掃惡意程式軟體,一旦使用者安裝使用後,會警告使用者電腦已有惡意程式並建議可付費買正式版產品使用。他指出,臺灣也 陸續有企業用戶上傳這樣惡意程式的樣本給臺灣賽門鐵克,主要都是透過垃圾郵件、搜尋引擎的贊助廣告,或者是一些非法的論壇或色情網站,採用社交工程的手 法,吸引使用者相信並主動安裝該軟體。

根據賽門鐵克2008年7月到今年6月的調查結果,這樣新型態的流氓安全軟體,有93%都是誘騙使用者自行安裝,迄今已發現超過250種流氓安全軟體,記 錄到4千3百萬次的安裝次數,莊添發表示,控制這些流氓安全軟體的伺服器遍布全球,過半(53%)控制流氓安全軟體的伺服器在美國,其次為德國 (11%)、烏克蘭(5%)和加拿大(5%)。其中45%的網域名稱由29個單位註冊,更有310個網域,是密集在3天內完成註冊手續。

iT自救術─Windows 7防毒基本概念

來源:http://www.ithome.com.tw/itadm/article.php?c=58010

Windows環境並不安全,漏洞很多,而且容易中毒中木馬……這其實是某種程度的妥協。如果把整個電腦系統設計的十分安全穩固──Microsoft應該可以做到,但這樣你就不想用電腦了

我常聽到一些「比較專業」的IT人員說,「使用者裝了防毒軟體也就算了,但是一點防毒的概念都沒有,以為這樣就不會中毒嗎?」

但是,一般人聽到這種話,大概會有如下的想法:

「是啊?不然哩?」

在前兩期裡,本欄大致說明了「安裝防毒軟體」和「USB儲存裝置」的安全防護原則,但這期我想要更進一步說明病毒的運作原理,以及防毒軟體的保全之道,希 望對於一般企業的電腦使用者,能提供一些夠用的「防毒概念」。也許不能「保證」什麼,但至少你對於電腦發生的事情能夠有個梗概性的認識吧!

精巧脆弱的開機程序

用電腦都得先開機,從打開電源一直到作業系統載入完成,這就是俗稱的「開機程序」。由於病毒大多會設法讓自己成為「開機程序」的一部分(以便寄生並感染),所以你得先知道這整個程序有哪些步驟:

1. 電源開啟,如果硬體一切正常則進行下一個步驟

2. BIOS(基本輸入/輸出系統)執行例行開機檢查,然後以預設的儲存裝置接管開機程序

3. 依照業界公認的規格,預設的開機裝置(通常是硬碟機)開始進行軟體開機程序,依序載入作業系統的核心、驅動程式……

4. 作業系統核心載入後,還可以依據設定,載入使用者指定的各種常駐程式(防毒軟體、IM軟體……)

上述的每一個開機程序中,從這一個步驟轉到下一個步驟,都會留下一個「掛鉤點」。比方說,主機板上的BIOS系統要把執行儲存媒體的開機程序,它會從固定的位置去執行開機命令,這固定的位置是哪裡?我們一般人不用知道,但這位置鐵定是公開的規格。

所以,寫作業系統的人知道儲存媒體開機的位置,寫磁碟維護程式的人也知道,寫工具程式的人知道,而寫病毒的人……當然也知道,所以就有所謂的「開機型病毒」。

不過,現代這種「開機型病毒」很罕見了,主要是因為開機後,載入的作業系統都相當龐大且複雜,這類病毒難以在這麼複雜的開機狀況下還能正常運作。目前大部分的病毒,大多選擇在作業系統這一塊進行破壞。

不能開機的可能性有……

不管是Windows、Mac OS、Linux還是BSD,作業系統的起始載入都是由精巧的循序步驟所構成,一環接著一環。作業系統通常必須設定處理器的運作模式,載入系統核心、驅動 程式和繪圖介面,然後載入常駐程式,最後再把使用權交給使用者。如果這一連串「精巧」卻也「脆弱」的過程出了一點小差錯,系統載入不能,使用者就會說「啊 我這臺電腦掛了/當機了/葛屁了/不能開了/死掉了……種種說法,不一而足:

● 驅動程式出了問題

● 核心程序出了問題

● 儲存OS核心程序的磁碟出了問題

● 使用者的常駐程式出了問題

只要有一個小環節出錯,就可能讓作業系統無法正常載入──幸好這種狀況不會常常發生。

到此為止,上述的概念聽起來都似乎很簡單?

請引進「記憶體」的概念

無論是哪個作業系統,等開機程序完成後,使用者就可以執行各種應用軟體。比方說,你可以執行瀏覽器、文書處理程式、影片播放程式……,具體的行為就是用滑鼠在應用程式的圖示上,連續按兩下滑鼠左鍵,是的,就是這麼的「easy」。

只是一般人時常忘記的是:電腦裡有個很重要的「元件」,稱為「記憶體」。當使用者按下電源,執行開機程序時,這程序很重要的一個步驟就是:把作業系統的核心「從儲存媒體載入到記憶體裡面」。

作業系統的核心載入到記憶體裡面之後,依照開發廠商的設計,會不斷地維護著自身核心和使用者應用程式的正常運作,這個過程一樣是精巧而脆弱的。此外,由於 程式是「人」寫的,若是寫程式的人「亂寫」(無論是有意還是無意的),應用程式有可能會造成作業系統核心程序被破壞而導致當機。

至於病毒呢?

病毒會希望自己能夠有下列能力:

● 常駐在記憶體中,把自己偽裝成作業系統的一部分

● 偽裝的過程中,最好讓任何人、任何軟體都發現不到

● 盡可能不要干擾原先程式的運作,以免自己被察覺

● 盡可能用各種方法,把自己(病毒)附身到別人(別臺電腦)身上

● 如果有必要,可以作一些對作者有用(或是好玩)的事情,包括竊取個資、造成破壞……

可執行檔學問多

好,如果病毒要把自身藏到記憶體中,首先它得讓你去「執行」它。

問題是,哪個人會傻傻執行病毒──如果病毒的額頭上寫著「我是病毒,來喔來喔,來執行我」,那你會去碰它嗎?鐵定不會吧!(也許會有例外……但我不想討論這種例外。)

所以,病毒的寫作者會想方設法、處心積慮的讓使用者在不知不覺中執行之,以達成「感染」的目的。

所以,「可執行檔」,就成了大部分病毒「寄生」的主要目標了。

所謂的可執行檔,就是我們所說的「程式」、「軟體」,通常這類軟體也是一個(或數個)檔案所構成。前面已經說過,軟體要載入到記憶體中,才能被使用者所執行、運用之,因此軟體的作者會使用開發工具將「原始程式」編譯成「可執行檔」,然後運送給使用者,讓使用者可以執行之。

以前,可執行檔只有固定幾種格式:副檔名是.COM、.EXE、.BAT的,這些都是可執行檔。到了Windows 7時代,這還是沒變。不過,Windows後來引進了很多「比較罕見」的可執行檔案格式。比方說,.DLL是「動態連結程式庫」,它也是一種「必須依附在 主程式」底下的一種可執行檔案;.SCR是螢幕保護程式,它也是一種特殊功能的可執行檔;.MSI(Windows Installer Package)通常見於「安裝程式」,但是……它也是一種可執行檔;有些敘述檔,像是.VBS、.JS……,它們也是可執行檔案。

這裡有一個「可執行檔案」的副檔名列表,看到這類副檔名就要小心了,有害的東西就可能藏身於其中。

Windows環境並不安全,漏洞很多,而且容易中毒中木馬……這其實是某種程度的妥協。如果把整個電腦系統設計的十分安全穩固──Microsoft應該可以做到,但這樣你就不想用電腦了

我常聽到一些「比較專業」的IT人員說,「使用者裝了防毒軟體也就算了,但是一點防毒的概念都沒有,以為這樣就不會中毒嗎?」

但是,一般人聽到這種話,大概會有如下的想法:

「是啊?不然哩?」

在前兩期裡,本欄大致說明了「安裝防毒軟體」和「USB儲存裝置」的安全防護原則,但這期我想要更進一步說明病毒的運作原理,以及防毒軟體的保全之道,希 望對於一般企業的電腦使用者,能提供一些夠用的「防毒概念」。也許不能「保證」什麼,但至少你對於電腦發生的事情能夠有個梗概性的認識吧!

精巧脆弱的開機程序

用電腦都得先開機,從打開電源一直到作業系統載入完成,這就是俗稱的「開機程序」。由於病毒大多會設法讓自己成為「開機程序」的一部分(以便寄生並感染),所以你得先知道這整個程序有哪些步驟:

1. 電源開啟,如果硬體一切正常則進行下一個步驟

2. BIOS(基本輸入/輸出系統)執行例行開機檢查,然後以預設的儲存裝置接管開機程序

3. 依照業界公認的規格,預設的開機裝置(通常是硬碟機)開始進行軟體開機程序,依序載入作業系統的核心、驅動程式……

4. 作業系統核心載入後,還可以依據設定,載入使用者指定的各種常駐程式(防毒軟體、IM軟體……)

上述的每一個開機程序中,從這一個步驟轉到下一個步驟,都會留下一個「掛鉤點」。比方說,主機板上的BIOS系統要把執行儲存媒體的開機程序,它會從固定的位置去執行開機命令,這固定的位置是哪裡?我們一般人不用知道,但這位置鐵定是公開的規格。

所以,寫作業系統的人知道儲存媒體開機的位置,寫磁碟維護程式的人也知道,寫工具程式的人知道,而寫病毒的人……當然也知道,所以就有所謂的「開機型病毒」。

不過,現代這種「開機型病毒」很罕見了,主要是因為開機後,載入的作業系統都相當龐大且複雜,這類病毒難以在這麼複雜的開機狀況下還能正常運作。目前大部分的病毒,大多選擇在作業系統這一塊進行破壞。

不能開機的可能性有……

不管是Windows、Mac OS、Linux還是BSD,作業系統的起始載入都是由精巧的循序步驟所構成,一環接著一環。作業系統通常必須設定處理器的運作模式,載入系統核心、驅動 程式和繪圖介面,然後載入常駐程式,最後再把使用權交給使用者。如果這一連串「精巧」卻也「脆弱」的過程出了一點小差錯,系統載入不能,使用者就會說「啊 我這臺電腦掛了/當機了/葛屁了/不能開了/死掉了……種種說法,不一而足:

● 驅動程式出了問題

● 核心程序出了問題

● 儲存OS核心程序的磁碟出了問題

● 使用者的常駐程式出了問題

只要有一個小環節出錯,就可能讓作業系統無法正常載入──幸好這種狀況不會常常發生。

到此為止,上述的概念聽起來都似乎很簡單?

請引進「記憶體」的概念

無論是哪個作業系統,等開機程序完成後,使用者就可以執行各種應用軟體。比方說,你可以執行瀏覽器、文書處理程式、影片播放程式……,具體的行為就是用滑鼠在應用程式的圖示上,連續按兩下滑鼠左鍵,是的,就是這麼的「easy」。

只是一般人時常忘記的是:電腦裡有個很重要的「元件」,稱為「記憶體」。當使用者按下電源,執行開機程序時,這程序很重要的一個步驟就是:把作業系統的核心「從儲存媒體載入到記憶體裡面」。

作業系統的核心載入到記憶體裡面之後,依照開發廠商的設計,會不斷地維護著自身核心和使用者應用程式的正常運作,這個過程一樣是精巧而脆弱的。此外,由於 程式是「人」寫的,若是寫程式的人「亂寫」(無論是有意還是無意的),應用程式有可能會造成作業系統核心程序被破壞而導致當機。

至於病毒呢?

病毒會希望自己能夠有下列能力:

● 常駐在記憶體中,把自己偽裝成作業系統的一部分

● 偽裝的過程中,最好讓任何人、任何軟體都發現不到

● 盡可能不要干擾原先程式的運作,以免自己被察覺

● 盡可能用各種方法,把自己(病毒)附身到別人(別臺電腦)身上

● 如果有必要,可以作一些對作者有用(或是好玩)的事情,包括竊取個資、造成破壞……

可執行檔學問多

好,如果病毒要把自身藏到記憶體中,首先它得讓你去「執行」它。

問題是,哪個人會傻傻執行病毒──如果病毒的額頭上寫著「我是病毒,來喔來喔,來執行我」,那你會去碰它嗎?鐵定不會吧!(也許會有例外……但我不想討論這種例外。)

所以,病毒的寫作者會想方設法、處心積慮的讓使用者在不知不覺中執行之,以達成「感染」的目的。

所以,「可執行檔」,就成了大部分病毒「寄生」的主要目標了。

所謂的可執行檔,就是我們所說的「程式」、「軟體」,通常這類軟體也是一個(或數個)檔案所構成。前面已經說過,軟體要載入到記憶體中,才能被使用者所執行、運用之,因此軟體的作者會使用開發工具將「原始程式」編譯成「可執行檔」,然後運送給使用者,讓使用者可以執行之。

以前,可執行檔只有固定幾種格式:副檔名是.COM、.EXE、.BAT的,這些都是可執行檔。到了Windows 7時代,這還是沒變。不過,Windows後來引進了很多「比較罕見」的可執行檔案格式。比方說,.DLL是「動態連結程式庫」,它也是一種「必須依附在 主程式」底下的一種可執行檔案;.SCR是螢幕保護程式,它也是一種特殊功能的可執行檔;.MSI(Windows Installer Package)通常見於「安裝程式」,但是……它也是一種可執行檔;有些敘述檔,像是.VBS、.JS……,它們也是可執行檔案。

這裡有一個「可執行檔案」的副檔名列表,看到這類副檔名就要小心了,有害的東西就可能藏身於其中。

訂閱:

文章 (Atom)